Bu içerikte hiç tcpdump kullanmadan tamamen tsharka focus olmuş durumdayız. 🙂

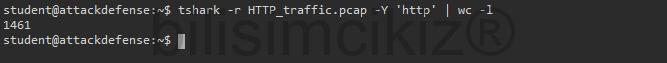

How many HTTP packets are there in the PCAP file?

PCAP dosyasında kaç tane HTTP paketi olduğu sorulmaktadır.

tshark -r HTTP_traffic.pcap -Y 'http' | wc -lTshark da -r parametresi ile dosyayı veriyoruz. -Y parametresi ile wireshark GUI’sindeki display filtrer kısmına yazdığımız sorguları yazabiliyoruz. wc -l parametreleri ise kaç satır olduğunu ekrana basmamızı sağlar parametredir.

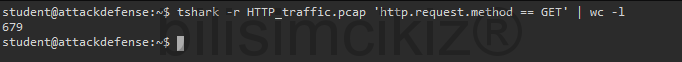

How many GET requests are there in the PCAP file?

PCAP dosyasında kaç tane GET isteğinin olduğu sorulmaktadır.

tshark -r HTTP_traffic.pcap 'http.request.method == GET' | wc -l

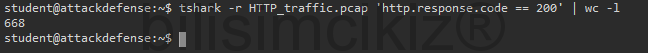

How many ‘200 OK’ messages are there in the PCAP file?

PCAP dosyasında 200 OK mesajı dönen paketlerin sayısı sorulmaktadır.

tshark -r HTTP_traffic.pcap 'http.response.code == 200' | wc -l

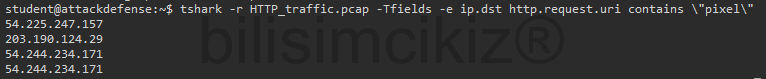

What is the IP address of the server serving ‘www.alexa.com/pixel/li.html’?

‘www.alexa.com/pixel/li.html’ hizmeti veren sunucunun IP adresi sorulmaktadır.

tshark -r HTTP_traffic.pcap -Tfields -e ip.dst http.request.uri contains \"pixel\"Eğer bir field gireceksen bunu -T Fields -e field.adi şeklinde belirtmemiz gerekiyor. contains parametresi ile de URL’in “pixel” ifadesini içerdiğini ve buna göre filtreleme yapması gerektiğini söylüyoruz.

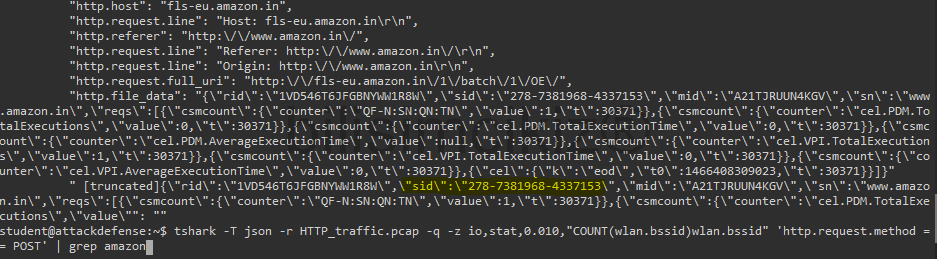

What is the value of the ‘sid’ parameter being posted as a JSON object to ‘amazon.in/1/batch/1/OE/’?

JSON nesnesi olarak ‘amazon.in/1/batch/1/OE/’ dizinine gönderilen ‘sid’ parametresinin değeri nedir?

tshark -T json -r HTTP_traffic.pcap 'http.request.method == POST' | grep amazon-T json ile dosyadaki jsonları alıyoruz. Soruda posted dediği için POST istekleri filtreliyoruz. İçerisinde amazon geçenleri ekrana basmasını istiyoruz. Bu komut satırı daha da özelleştirilebilir. Örneğin http.file_data satırındaki X sütun ekrana basılarak da erişilebilirdi. Fakat daha fazla uğraşmak istemediğimden değer çıkınca yapıştırıp bu challege tamamlıyorum. Siz tshark da daha da prof olayım derseniz, deneyebilirsiniz. Benim için kafi.